Turvallisuuden lisäämiseksi halusin rajoittaa pääsyä Cisco SG300-10 -liittimeen vain yhteen IP-osoitteeseen paikallisessa aliverkossa. Kun olin alun perin määrittänyt uuden kytkimen muutaman viikon takana, en ollut tyytyväinen tietäen, että jokainen lähiverkkoon tai WLAN-verkkoon liitetty käyttäjä pääsee kirjautumissivulle tuntemalla vain laitteen IP-osoitteen.

Päädyin seulomaan 500-sivuisen käsikirjan läpi selvittääkseni, miten kaikki IP-osoitteet estetään lukuun ottamatta niitä, joita halusin hallintaan. Paljon testejä ja useita viestejä Cisco-foorumeille jälkeen huomasin sen! Tässä artikkelissa käydään läpi vaiheet, joilla voit määrittää Cisco-kytkimen käyttöprofiilien ja profiilien säännöt.

Huomautus : Seuraava menetelmä, jota aion kuvata, sallii myös rajoittaa pääsyä mihin tahansa sallittuihin palveluihin kytkimessäsi. Voit esimerkiksi rajoittaa pääsyä SSH-, HTTP-, HTTPS-, Telnet- tai kaikkiin näihin palveluihin IP-osoitteen avulla.

Luo hallinnan käyttöprofiili ja säännöt

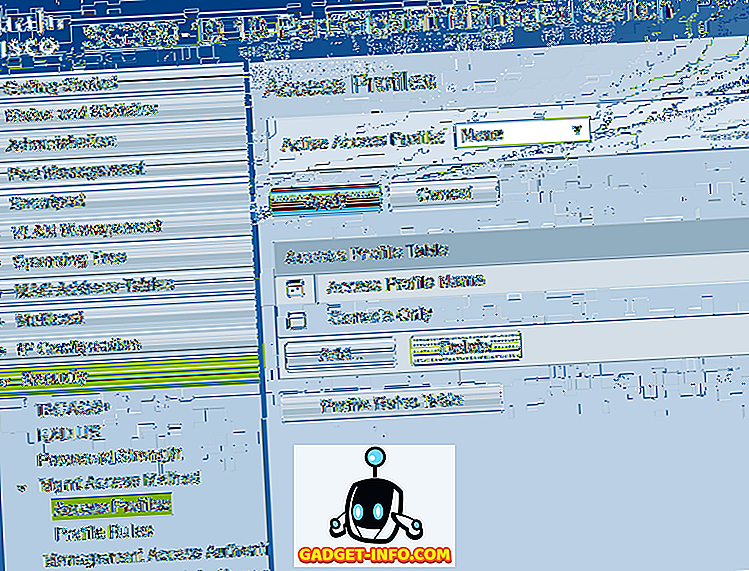

Aloita aloittaminen kirjautumalla kytkimen Web-käyttöliittymään ja laajentamalla Suojaus ja laajentamalla sitten Mgmt Access Method . Mene eteenpäin ja napsauta Access-profiileja .

Ensimmäinen asia, joka meidän on tehtävä, on luoda uusi käyttöprofiili. Oletuksena on vain Console Only -profiili. Huomaat myös, että Active Access -profiilin vieressä ei ole valittuna mitään . Kun olemme luoneet profiilimme ja säännöt, meidän täytyy valita profiilin nimi täällä aktivoidaksesi sen.

Napsauta nyt Lisää- painiketta ja sen pitäisi tuoda esiin valintaikkuna, jossa voit nimetä uuden profiilisi ja lisätä myös uuden säännön ensimmäisen profiilin.

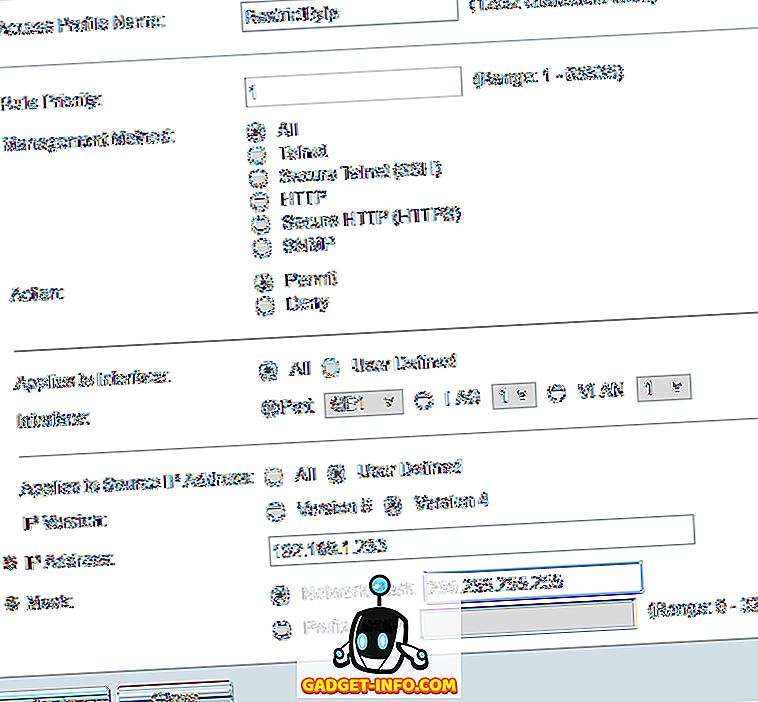

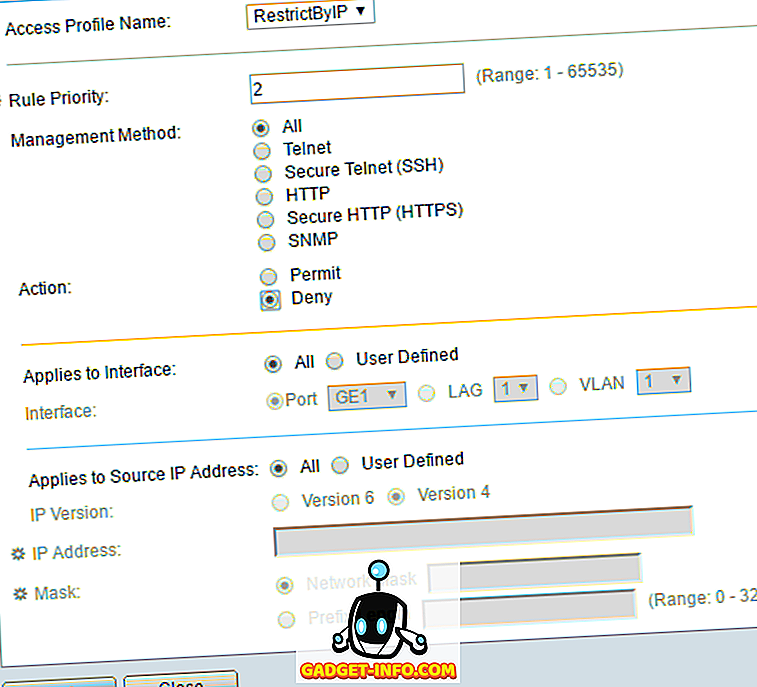

Anna uudelle profiilillesi yläreunassa nimi. Kaikki muut kentät liittyvät ensimmäiseen sääntöön, joka lisätään uuteen profiiliin. Sääntöprioriteettia varten sinun on valittava arvo välillä 1 ja 65535. Tapa, jolla Cisco toimii, on, että alinta prioriteettisääntöä sovelletaan ensin. Jos se ei täsmää, sovelletaan seuraavaa sääntöä, jossa on alhaisin prioriteetti.

Esimerkissäni valitsin painopisteen 1, koska haluan, että tämä sääntö käsitellään ensin. Tämä sääntö on se, joka sallii IP-osoitteen, jonka haluan antaa kytkimelle. Hallintamenetelmässä voit valita tietyn palvelun tai valita kaiken, mikä rajoittaa kaiken. Minun tapauksessani valitsin kaikki, koska minulla on aina käytössä SSH ja HTTPS, ja hallitsen molempia palveluja yhdeltä tietokoneelta.

Huomaa, että jos haluat suojata vain SSH: n ja HTTPS: n, sinun on luotava kaksi erillistä sääntöä. Toiminto voi olla vain Estä tai Lupa . Esimerkiksi valitsin Luvan, koska tämä on sallitulle IP: lle. Seuraavaksi voit soveltaa sääntöä laitteen tiettyyn käyttöliittymään tai voit jättää sen kaikkiin kohtaan, niin että se koskee kaikkia portteja.

Alla Sovelletaan lähdekoodin IP-osoitteeseen -kohdassa on valittava käyttäjän määrittämä tässä ja valitse sitten versio 4, ellet työskentele IPv6-ympäristössä, jolloin valitsisit version 6. Nyt kirjoita IP-osoite, jonka käyttöoikeus on sallittu ja kirjoita verkkomaskissa, joka vastaa kaikkia tarkasteltavia bittejä.

Esimerkiksi koska IP-osoitteeni on 192.168.1.233, koko IP-osoite on tutkittava ja siksi tarvitsen 255.255.255.255: n verkkomaskin. Jos halusin, että sääntö koskisi kaikkia aliverkon käyttäjiä, käytän 255.255.255.0: n maskia. Tämä merkitsisi sitä, että joku, jolla on 192.168.1.x-osoite, olisi sallittu. En halua tehdä sitä, tietenkin, mutta toivottavasti se selittää, miten verkko-maskia käytetään. Huomaa, että verkko maski ei ole verkon aliverkon peite. Verkkomaskari sanoo yksinkertaisesti, mitkä bitit Ciscon tulisi tarkastella sääntöä sovellettaessa.

Napsauta Käytä ja sinun pitäisi nyt olla uusi käyttöprofiili ja sääntö! Napsauta vasemmanpuoleisessa valikossa Profiilisääntöjä, ja sinun pitäisi nähdä uusi sääntö, joka on lueteltu yläreunassa.

Nyt meidän on lisättävä toinen sääntö. Voit tehdä tämän napsauttamalla Lisää sääntö -painiketta, joka näkyy Profiilisääntötaulukon alla.

Toinen sääntö on todella yksinkertainen. Ensinnäkin varmista, että käyttöprofiilin nimi on sama, jonka olemme juuri luoneet. Nyt annamme säännön ensisijaisesti 2: lle ja valitse Estä toiminto . Varmista, että kaikki muu on asetettu kaikille . Tämä tarkoittaa, että kaikki IP-osoitteet estetään. Koska ensimmäistä sääntöämme käsitellään ensin, IP-osoite on sallittu. Kun sääntö on sovitettu, muut säännöt jätetään huomiotta. Jos IP-osoite ei vastaa ensimmäistä sääntöä, se tulee tähän toiseen sääntöön, jossa se vastaa ja estetään. Kiva!

Lopuksi meidän on aktivoitava uusi käyttöprofiili. Voit tehdä tämän siirtymällä takaisin käyttöprofiileihin ja valitsemalla uuden profiilin ylhäältä avattavasta luettelosta ( Active Access -profiilin vieressä). Varmista, että napsautat Käytä ja sinun pitäisi olla hyvä mennä.

Muista, että kokoonpano on tallennettu vain käynnissä olevaan kokoonpanoon. Varmista, että siirryt Hallinta - Tiedostonhallinta - Kopioi / Tallenna konfiguraatio, jos haluat kopioida käynnissä olevan määrityksen käynnistysmääritykseen.

Jos haluat sallia useamman kuin yhden IP-osoitteen pääsyn kytkimelle, luo vain toinen sääntö kuin ensimmäinen, mutta anna sille suurempi prioriteetti. Sinun on myös varmistettava, että muutat Deny- säännön prioriteettia siten, että sillä on korkeampi prioriteetti kuin kaikki lupasäännöt . Jos törmäät ongelmiin tai et voi saada sitä toimimaan, voit lähettää kommentteja ja yritän auttaa. Nauttia!