Ostin äskettäin Cisco SG300-10 -kytkimen kotiverkkoihin, ja olen tähän asti ollut melko tyytyväinen siihen. Siinä on koko joukko ominaisuuksia, joista suurin osa en luultavasti koskaan käytä kotikentässäni. Pienyritysten osalta se antaa kuitenkin paljon valvontaa verkossa.

Nyt on kaksi tapaa hallita Cisco-kytkimiä: web-pohjaisesta GUI-liitännästä tai päätepohjaisesta komentoriviliittymästä. Olen huomannut, että web-pohjainen GUI ei ole lähes yhtä vakaa kuin CLI: ltä saatavilla oleva Cisco IOS. Usean kerran yrittäessään tallentaa käyttöliittymän kokoonpanomuutoksen koko kytkin kaatui ja jouduin käynnistämään sen uudelleen, jotta pääsin GUI: hen uudelleen.

Jos aiot käyttää CLI: tä, sinun on ensin otettava käyttöön SSH-yhteys kytkimessä. Tässä artikkelissa puhun siitä, miten voit kytkeä SSH-palvelun päälle ja kirjautua paikalliseen tietokantaan tallennetun käyttäjätunnuksen ja salasanan avulla.

Seuraavassa artikkelissani puhun siitä, miten voit tehdä kirjautumisprosessin entistä turvallisemmaksi käyttämällä julkisia ja yksityisiä avaimia SSH-istunnon perustamiseksi eikä vain käyttäjätunnus ja salasana.

Ota SSH-palvelu käyttöön

Ensimmäinen asia, joka meidän on tehtävä, on ottaa SSH-palvelu käyttöön kytkimellä. Aion näyttää, miten tämä tehdään web-pohjaisen käyttöliittymän avulla, koska se oli minulle helpompaa kuin kytkeytyminen kytkimeen konsolin portin avulla.

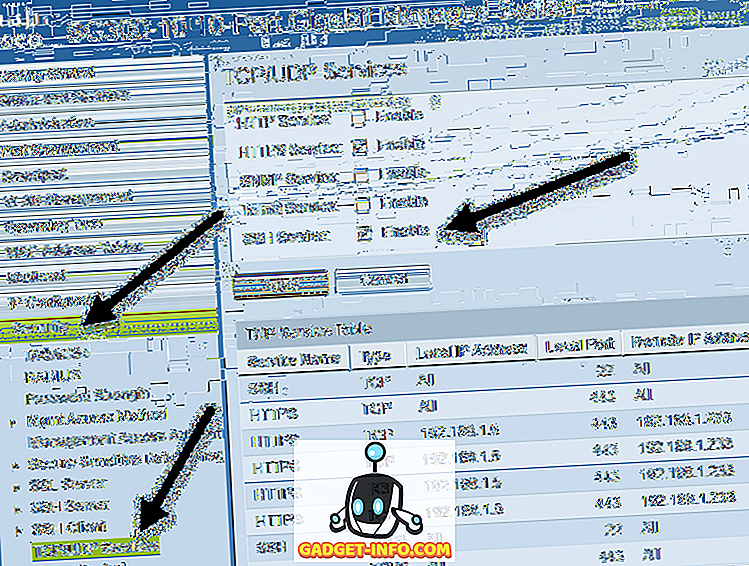

Kun olet kirjautunut sisään, laajenna vasemmanpuoleisessa valikossa Suojaus ja valitse sitten TCP / UDP-palvelut . Oikealla ruudulla näet eri TCP- ja UDP-palvelut, jotka voit ottaa käyttöön Cisco-kytkimellesi. Minun tapauksessani oli jo tarkistettu HTTPS, joten menin eteenpäin ja tarkistin myös SSH-palvelun .

Tallenna muutokset napsauttamalla Käytä- painiketta. Huomaa, että tämä tallentaa vain muutoksen käynnissä olevaan kokoonpanoon. Jos haluat, että muutos säilyy myös kytkimen uudelleenkäynnistyksen jälkeen, joudut kopioimaan käynnissä olevan määrityksen käynnistysmääritykseen. Web-käyttöliittymä on yleensä hyvä muistuttamaan siitä vilkkumalla kuvake oikeassa yläkulmassa.

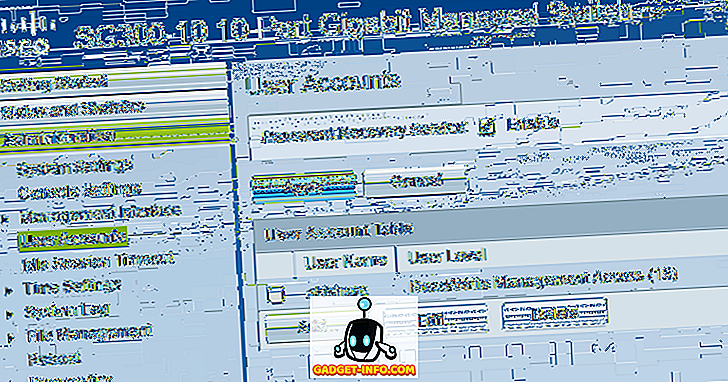

Siis kaikki mitä sinun tarvitsee tehdä, kun haluat ottaa SSH: n käyttöön kytkimessä. Joten mikä käyttäjä voi kirjautua kytkimeen? No, näet käyttäjien luettelon laajentamalla hallintoa ja napsauttamalla sitten Käyttäjätilit .

Tässä näet luettelon tileistä, jotka voivat kirjautua kytkimelle. Huomaa, että tässä lueteltuja käyttäjätilejä voidaan käyttää kirjautumalla web-pohjaiseen GUI: hen ja CLI: hen SSH: n kautta. Yllä olevassa esimerkissä näet, että minulla on vain yksi tili ja käyttäjän taso on luku- / kirjoitushallintakäyttöoikeus .

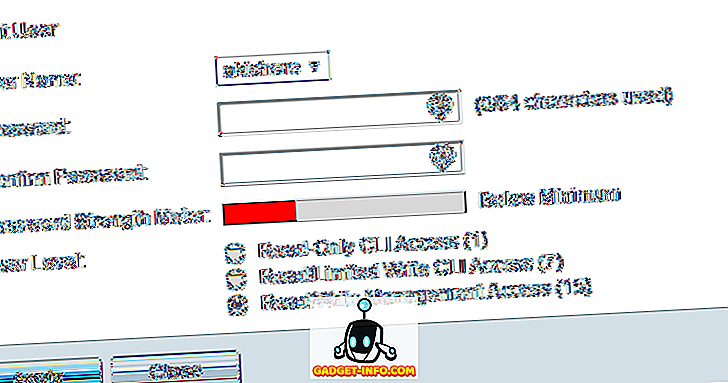

On myös muita käyttäjätasoja, ja haluat ehkä luoda toisen käyttäjätilin nimenomaan pääsyn käyttämiseen SSH: n kautta rajoitetun kirjoitusoikeuden avulla. Voit tehdä tämän lisäämällä käyttäjän ja valitsemalla sitten kyseisen tilin käyttäjän tason.

Jos valitset Read / Limited Write CLI Access -toiminnon, käyttäjä ei voi käyttää kytkintä GUI-käyttöliittymän kautta ja käyttää vain joitakin CLI-komentoja.

Käytä puTTY: tä SSH: han kytkimeksi

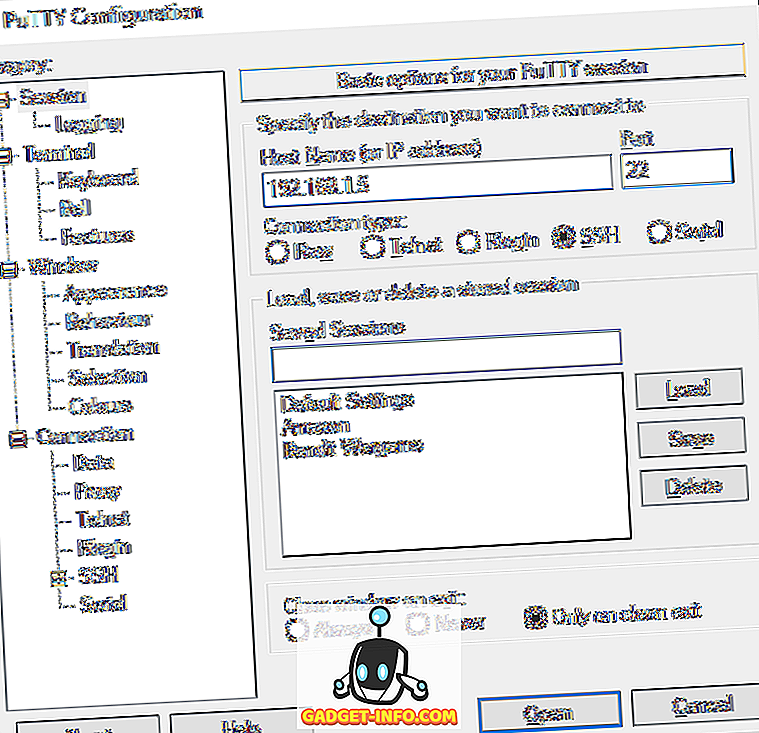

Nyt sinun tarvitsee vain käyttää suosikkisi SSH-asiakasta kirjautumalla kytkimeen. Käytän puTTY: tä ja käytän sitä esimerkkien osalta. Avaa puTTY ja kirjoita kytkimen IP-osoite. Varmista, että SSH on valittu, ja sinun pitäisi olla hyvä mennä.

Näet ensin kehotteen, jossa kerrotaan, että voit jättää huomiotta painamalla Enter- näppäintä.

Sitten saat käyttäjätunnuksen kehotuksen. Kirjoita käyttäjänimi käyttäjätunnukselle ja kirjoita salasana. Jos kaikki toimii hyvin, sinun pitäisi saada vaihtokehote. Minun tapauksessani tililläni on täysi pääsy ja ohjaus, joten aloitan automaattisesti etuoikeutetussa EXEC-tilassa. Se ei luultavasti ole hyvä idea, joten on parasta luoda tili, jossa on vähemmän käyttöoikeutta, ja määritä sitten Enable-tilan salasana. Puhun siitä, miten se tehdään myös tulevassa postissa.

Jos sinulla on kysyttävää tai törmäsit ongelmiin, jotka mahdollistavat SSH: n käytön Cisco-kytkimessäsi, lähetä kommentti ja yritän auttaa. Nauttia!